حمله Backdoor چیست ؟ کابوسی وحشتناک برای فعالان حیطه نرم افزار، برنامه نویسی و امنیت شبکه محسوب می شود. بنابراین بد نیست قبل از وقوع این بحران آسیب زننده به سایت خود نسبت به آن آگاه بوده و دانش کافی در خصوص مدیریت این بحران را کسب کنیم. در این مقاله از وبلاگ تخصصی سایت رئال ربات سناریوی مبارزه با حملات بک دور اتک و خسارات این بدافزار را مرور می کنیم.

هشدار: سارقین در کمین داده های مهم کسب و کار اینترنتی و سایت های شما هستند! همین حالا برای ارتقاء امنیت و نفوذناپذیری سایت خود در برابر حملات سایبری و اتک بک دور اقدام کنید. با چک لیست و آموزش جلوگیری از اتک بک دور و اقدامات بعد از حملات درب پشتی (Backdoor Attack) در خدمت شما هستیم.

Backdoor Attack بدافزار ویروسی

Backdoor Attack چیست ؟

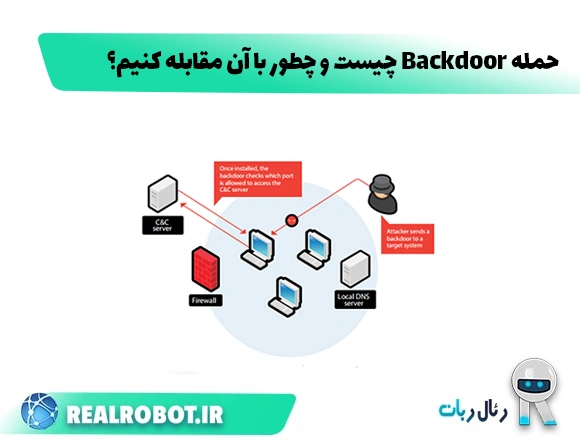

به انگلیسی Backdoor Attack نوعی بدافزار است که رویههای عادی احراز هویت را برای دسترسی به یک سیستم نفی میکند. در نتیجه، دسترسی از راه دور به منابع موجود در یک برنامه، مانند پایگاههای داده و سرورهای فایل، اعطا میشود و به مجرمان این امکان را میدهد که دستورات سیستم را از راه دور صادر کنند و بدافزار را بهروزرسانی کنند.

آمار حملات Backdoor بر اساس کشور

می توانید توزیع جغرافیایی بسیار گسترده ای را با توجه به کشورهایی که این حملات از آنها سرچشمه گرفته است (یعنی IP میزبان) مشاهده کنید. این واقعیت فرض ما را تأیید می کند که این ماشین ها توسط مهاجمان به خطر افتاده اند تا انواع اتک بک دور را به شیوه ای ناشناس پخش کنند.

از مجموع 17000 رویداد حمله منحصر به فرد، اکثریت از IP فرانسه (39.5٪) و ایالات متحده امریکا (18.6٪) بود.

نصب Backdoor با بهره گیری از اجزای آسیب پذیر در یک برنامه وب انجام می شود. پس از نصب، تشخیص دشوار است زیرا فایلها به شدت مبهم هستند.

آمار جالب حملات بک دور اتک در جهان!

- بیش از 500 وب سایت هدفمند در شبکه Incapsula (این وب سایت ها در برابر حملات بک دور توسط WAF محافظت می شوند).

- بیش از 100 (IP) میزبان منحصر به فرد برای گسترش و فرمان دادن به بک دورهایی (که توسط Incapsula محافظت نمی شوند) استفاده می شود.

- حدود 17000 رویداد حمله منحصر به فرد از این میزبان ها نشات می گیرد.

- ~ 860 کلید منحصر به فرد بک دور (یکی برای هر نام فایل بک دور خاص).

اهداف Backdoor Attack چیست؟

درهای پشتی سرور وب برای تعدادی از فعالیتهای مخرب استفاده می شود، از جمله:

- سرقت اطلاعات

- تخریب وب سایت

- ربودن سرور

- راه اندازی حملات انکار سرویس توزیع شده (DDoS).

- آلوده کردن کاربران وب سایت با watering hole attack (حملات حفره آب، گودال یا چاله آب)

- حملات تهدید مداوم پیشرفته (APT).

URL های حملات بک دور

URL ها از سایتی به سایت دیگر متفاوت است، بیشتر وب سایت های آلوده وبلاگ های خصوصی بودند که اسکریپتهای Wordpress/جوملا/PHP شناخته شده را اجرا می کردند.

مهاجمان سعی می کنند دستوراتی را به درهای پشتی واقع در مسیرهای مختلف ارسال کنند، معمولاً:

دایرکتوری های فرعی وردپرس (WordPress sub directories)

/wp-content/plugins/{sub-directory}/

/wp-content/themes/{sub-directory}/

/wp-content/uploads/{sub-directory}/

/wp-includes/{sub-directory}/

/{Joomla sub directories} : دایرکتوری های فرعی جوملا

/known_PHP_scripts/{sub-directory}

/{static_resource_ dirs}/{sub-directory}

/{random}/

نصب تروجان Backdoor

رایجترین روش نصب در پشتی شامل گنجاندن فایل از راه دور (RFI) است، یک بردار حمله که از آسیبپذیریها در برنامههایی که به صورت پویا به اسکریپتهای خارجی ارجاع میدهند، سوء استفاده میکند. در یک سناریوی RFI، تابع ارجاع فریب داده می شود تا یک تروجان درب پشتی را از یک میزبان راه دور دانلود کند.

Trojan Backdoor از یک میزبان راه دور نصب شده است

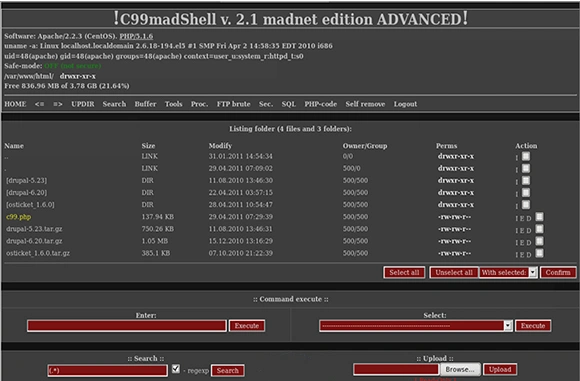

نمونه ای از داشبورد حمله Backdoor

با قابلیت اجرای فرمان

مرتکبین یا هکرهای حمله Backdoor معمولاً اهداف را با استفاده از اسکنر شناسایی میکنند که وبسایتهایی را که دارای اجزای اصلاح نشده یا قدیمی هستند که امکان تزریق فایل را فعال میکنند، شناسایی نمایند. سپس یک اسکنر موفق از آسیب پذیری برای نصب درب پشتی روی سرور اصلی سوء استفاده می کند. پس از نصب، میتوان در هر زمان به آن دسترسی داشت، حتی اگر آسیبپذیری که تزریق آن را فعال میکند وصله شده باشد.

تزریق تروجان در اتک Backdoor اغلب در یک فرآیند دو مرحله ای برای دور زدن قوانین امنیتی انجام می شود که از آپلود فایل های بالاتر از اندازه معین جلوگیری می کند. مرحله اول شامل نصب یک قطره چکان است. یک فایل کوچک که تنها وظیفه آن بازیابی یک فایل بزرگتر از یک مکان راه دور است.

این مرحله دوم را آغاز می کند: دانلود و نصب اسکریپت بک دور روی سرور!

چالش حذف اتک بک دور

پس از نصب، اتک بک دور به سختی از بین می روند. به طور سنتی، تشخیص شامل استفاده از اسکنرهای نرم افزاری برای جستجوی امضاهای بدافزار شناخته شده در یک سیستم فایل سرور است. با این حال، این فرآیند مستعد خطا است. فایلهای قالب اتک درب پشتی تقریباً همیشه از طریق استفاده از نام مستعار و مهمتر از آن مبهمسازی کد (گاهی اوقات حتی چندین لایه رمزگذاری) پوشانده میشوند.

تشخیص پیچیده تر است زیرا بسیاری از برنامه ها بر روی چارچوب های خارجی ساخته شده اند که از افزونه های شخص ثالث استفاده می کنند. اینها گاهی مملو از آسیبپذیریها یا اتک بک دور های داخلی هستند.

اسکنرهایی که به قوانین اکتشافی و مبتنی بر امضا متکی هستند ممکن است قادر به شناسایی کدهای پنهان در چنین چارچوب هایی نباشند. حتی اگر یک در پشتی شناسایی شود، روشهای معمول کاهش (یا حتی نصب مجدد سیستم) بعید است که آن را از یک برنامه حذف کنند. این به ویژه برای بک دورهایی که حضور دائمی در حافظه قابل بازنویسی دارند صادق است.

کاهش حملات درب پشتی با Imperva

Imperva، از ترکیبی از روشها برای جلوگیری از نصب درب پشتی و همچنین شناسایی و قرنطینه پوستههای درب پشتی موجود استفاده میکند.

از یک طرف، فایروال برنامه وب ابری Imperva (WAF) از ترکیبی از قوانین امنیتی پیشفرض و تعریفشده توسط کاربر برای جلوگیری از به خطر انداختن حملات RFI استفاده میکند. WAF به عنوان یک پروکسی امن در لبه شبکه شما مستقر می شود و اطمینان حاصل می کند که درخواست های مخرب قبل از اینکه بتوانند با برنامه شما تعامل داشته باشند مسدود می شوند. در نتیجه، سایت شما از لحظه ای که وارد سرویس ما می شوید، ایمن می شود.

مبارزه با backdoor به وسیله Imperva

اگر وبسرور شما قبلاً قبل از نصب در معرض خطر قرار گرفته بود، راهحل حفاظتی درب پشتی Imperva به شما امکان میدهد پوستهها را از سیستم فایل خود شناسایی و حذف کنید. این راه حل رویکرد جدید رهگیری درخواست های اتصال به پوسته های مخرب را اتخاذ می کند – جایگزینی ارجح برای اسکن سرور برای فایل های درپشتی. برخلاف فایلهای درپشتی که به راحتی پنهان میشوند، درخواستهای اتصال را نمیتوان برای پنهان کردن هدف مخرب آنها مبهم کرد.

سایت وردپرسی در تبریز به همراه مانیتورینگ و ارتقاء امنیت

خواه ناخواه وب سایت صاحبان کسب و کارها، آنلاین شاپ، پرتال شرکتها و حتی وب سایت های دولتی ارگانها همواره در معرض نفوذ هکرها و اتک یا حملات سایبری همچون اتک بک دور هستند. یکی از دغدغههای روتین سایت های وردپرسی برای مدیران وبمسترها و پشتیبان های مراکز ارائه دهنده خدمات میزبانی وب و فروش سرور و هاست تامین امنیت سایت می باشد که اصلا نباید به راحتی از این موضوع گذشت و زمانی برای ریسک کردن وجود ندارد.

مقوله امنیت سایبری سایت ها یک دنیا اهمیت و سرمایه گذاری مادی و معنوی روی آن میلیاردها ارزش دارد. به جهت کارکرد بسیار زیاد از سایت ساز wordpress افزونه های متعدد آن در دنیا و عدم آگاهی از امنیت شبکه و گاهاً اقدامات ناشیانه وبمستر یا پشتیبانی و تامین کنندگان هاست و سرور، امنیت اطلاعات مهم وب سایت در خطر افتاده و صدمات جبران ناپذیری بر زیرساخت، محتوای صفحات سایت، سئو، رنکینگ در نتایج جستجوی گوگل و… وارد شده است.

از طرفی هم تامین امنیت یک سایت صرفا محدود به سیستم مدیریت محتوا وردپرس نیست و به هاست، سرور و زیرساخت دیتاسنتری شما هم مرتبط است که اتک بک دور یکی از این نفوذهاست. با ارائه انواع هاست و سرور اختصاصی و بهترین منابع از میزبانی وب در رئال سرور می توانید امنیت سایت خود را تضمین کنید.

اقدامات لازم بعد از حمله بک دور چیست ؟

در قدم اول سعی کنید از هاستی استفاده کنید که امنیت بالایی داشته باشد. در مقالات بعدی به نحوه افزایش امنیت در هاست خواهیم پرداخت.

- بهروز رسانی مداوم وردپرس

- بکآپ گیری منظم وردپرس

- باقی اقدامات پیشگیری و رفع اتک بک دور رو شما در نظرات برای ما بنویسید….

سخن پایانی:

محبوبیت cms وردپرس در بین سیستم های مشابه سبب استفاده روزافزون افراد جوامع گوناگون از آن شده است. هر چند نمی توان سایت های برنامه نویسی شده اختصاصی سفارشی گران قیمت را از دید امنیت کامل و بی نقص دانست اما باید بپذیریم که در سیستم های وردپرسی باید نسبت به سایر سیستم ها زمان و انرژی بیشتری در امنیت اطلاعات سایت صرف کرد. دستیابی به این هدف مستلزم آموزش اقدامات جلوگیری از اتک backdoor داشتن مهارت مدیریت بحران حین مواجهه با اتک بک دور ، شناخت و یادگیری اقدامات بعد از هک وردپرس و… می باشد. در این خصوص رئال ربات پلتفرم تخصصی دیجیتال مارکتینگ شمالغرب و تبریز با ارائه راهکارهای برطرف سازی مشکلات امنیت وردپرس در خدمت شماست.

تجربه برخورد با حمله بک دور رو داشتین؟ چه راهکاری برای این اتک خطیر سراغ دارید؟ با ما درمیان بگذارید…

عالی و بینظیر بود ممنونم

ممنون بابت مقاله 🌹

Hi

چطور میتونیم از Backdoor Attack جلوی گیری کنیم ؟

به وسیله Imperva و یا ارتقا پلن میزبانی و پشتیبانی فنی سایت خود از تیم میزبانی سرور رئال ربات می تونید در مورد ارتقا امنیت سایت وردپرسی خود کمک بگیرید دوست عزیز.

💖